Suite à l’édition 2020 La campagne de cyberespionnage SolarWinds, dans laquelle des pirates russes ont glissé des mises à jour corrompues dans une plate-forme de gestion informatique largement utilisée, une série d’autres attaques de la chaîne d’approvisionnement logicielle continue de souligner le besoin urgent de verrouiller les chaînes de contrôle des logiciels. Et le problème est particulièrement pressant dans l’open source, où les projets sont par nature décentralisés et souvent des efforts ad hoc. Après une série de compromis inquiétants sur des progiciels JavaScript largement téléchargés à partir de l’important registre “npm”, qui appartient à GitHub, la société a présenté un plan cette semaine pour offrir des défenses étendues pour la sécurité open source.

GitHub, qui appartient lui-même à Microsoft, a annoncé lundi son intention de prendre en charge la signature de code, une sorte de sceau de cire numérique, pour les packages logiciels npm utilisant la plateforme de signature de code Sigstore. L’outil est né d’une collaboration intersectorielle pour permettre aux responsables de l’open source de vérifier plus facilement que le code qu’ils créent est le même code qui se retrouve dans les progiciels effectivement téléchargés par des personnes du monde entier.

“Bien que la plupart des packages npm soient open source, il n’y a actuellement aucune garantie qu’un package sur npm soit construit à partir du même code source que celui publié”, déclare Justin Hutchings, directeur de la gestion des produits de GitHub. “Les attaques de la chaîne d’approvisionnement sont en augmentation, et l’ajout d’informations de construction signées aux packages open source qui valident l’origine du logiciel et la façon dont il a été construit est un excellent moyen de réduire la surface d’attaque.”

En d’autres termes, il s’agit de créer un jeu de téléphone transparent et vérifié cryptographiquement.

Dan Lorenc, PDG de Chainguard, qui co-développe Sigstore, souligne que si GitHub n’est pas le seul composant de l’écosystème open source, c’est une place publique absolument cruciale pour la communauté car c’est là que la grande majorité des projets stockent et publient leurs code source. Cependant, lorsque les développeurs souhaitent réellement télécharger des applications ou des outils open source, ils se tournent généralement vers un gestionnaire de packages.

« Vous n’installez pas le code source directement, vous en installez généralement une forme compilée, donc quelque chose s’est produit entre le code source et la création du paquet. Et jusqu’à présent, toute cette étape n’était qu’une boîte noire en open source », explique Lorenc. “Vous voyez le code, puis téléchargez le package, mais rien ne prouve que le package provient de ce code ou que la même personne était impliquée, c’est donc ce que GitHub corrige.”

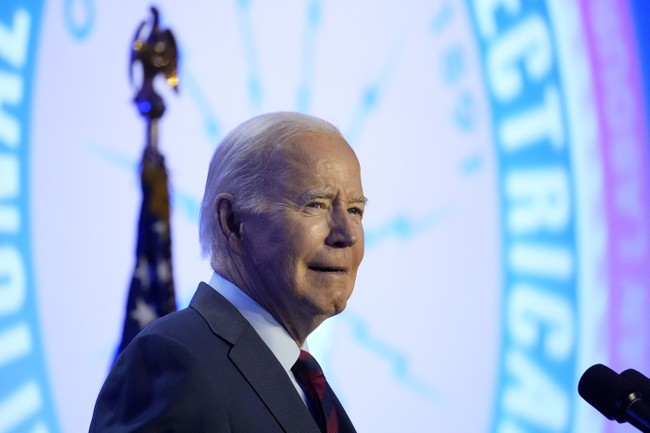

En offrant Sigstore aux gestionnaires de packages, il y a beaucoup plus de transparence à chaque étape du parcours du logiciel, et les outils Sigstore aident les développeurs à gérer les vérifications et les exigences cryptographiques à mesure que le logiciel se déplace dans la chaîne d’approvisionnement. Lorenc dit que beaucoup de gens sont choqués d’apprendre que ces contrôles d’intégrité ne sont pas déjà en place et qu’une grande partie de l’écosystème open source repose sur une confiance aveugle depuis si longtemps. En mai 2021, la Maison Blanche Biden a publié un décret exécutif qui traitait spécifiquement de la sécurité de la chaîne d’approvisionnement des logiciels.