Quelles sont les méthodes par lesquelles le groupe cybercriminel attaque les entreprises ? Des mesures ont-elles été prises contre les cerveaux du groupe ?

Quelles sont les méthodes par lesquelles le groupe cybercriminel attaque les entreprises ? Des mesures ont-elles été prises contre les cerveaux du groupe ?

L’histoire jusqu’ici: Le 22 mars, la plateforme d’authentification Okta a confirmé que des pirates avaient tenté de s’introduire dans son système trois mois plus tôt. La plate-forme a confirmé qu’un attaquant avait eu accès à l’un des ordinateurs portables de ses employés en janvier et qu’une partie de ses clients avait peut-être été affectée en raison de la violation. La divulgation de l’entreprise est intervenue après le piratage du groupe Lapsus $ partagé des captures d’écran des systèmes internes d’Okta sur la plate-forme de messagerie Telegram. Les images comprenaient les canaux Slack d’Okta et son interface cloudflare. Dans un dossier récent, Okta a déclaré qu’il comptait plus de 15 000 clients dans le monde, dont la marque de vélos Peloton, le fabricant de haut-parleurs Sonos et la Federal Communications Commission (FCC). Juste un jour avant de partager les captures d’écran, le 21 mars, Lapsus$ a partagé sur les réseaux sociaux qu’ils avaient volé les codes sources d’un certain nombre de grandes entreprises technologiques. Ils ont revendiqué la violation et la diffusion de données confidentielles.

Comment le système d’Okta a-t-il été piraté ?

Le 20 janvier 2022, l’équipe de sécurité d’Okta a été alertée qu’un nouveau facteur avait été ajouté au compte Okta d’un ingénieur du support client de Sitel depuis un nouvel emplacement. Sitel est le partenaire tiers d’Okta qui fournit des ingénieurs de support client à la société d’authentification. Ce facteur supplémentaire était un mot de passe. L’équipe a enquêté sur l’alerte et l’a transformée en incident de sécurité. Le service d’assistance de l’entreprise a été ajouté à l’incident pour aider à contenir le compte de l’utilisateur.

Ils ont mis fin aux sessions Okta de l’utilisateur et suspendu le compte jusqu’à ce que la cause profonde de l’activité suspecte puisse être identifiée et corrigée. Okta a affirmé que la tentative individuelle avait échoué et qu’ils avaient réinitialisé le compte et informé Sitel.

Son enquête a révélé que les captures d’écran publiées par les pirates ont été obtenues via un accès à distance à un ordinateur géré par Sitel à l’aide du protocole RDP (Remote Desktop Protocol). Ainsi, bien que l’attaquant n’ait jamais eu accès au service d’Okta via la prise de contrôle de compte, l’ordinateur connecté à Okta a été compromis et contrôlé via la session RDP. RDP est un protocole ou une norme technique qui fournit à un utilisateur une interface graphique pour se connecter à distance à un ordinateur de bureau. L’utilisateur utilise un logiciel client RDP à cette fin, tandis que l’autre ordinateur doit exécuter un logiciel serveur RDP.

Que savons-nous de Lapsus$ ?

Le groupe de cybercriminalité Lapsus$ serait basé en Amérique du Sud. Le groupe est relativement nouveau mais a réussi à percer de grandes entreprises comme Microsoft. Il a également nargué publiquement leurs victimes, divulguant leur code source et leurs documents internes. Ils sont même allés jusqu’à rejoindre les appels Zoom des entreprises qu’ils ont violées, narguant les employés et les consultants qui tentent de nettoyer leur piratage, selon un Bloomberg rapport. Le groupe est activement présent sur l’application de messagerie Telegram, et sa chaîne compte plus de 47 000 abonnés.

Comment fonctionne Lapsus$ ?

Contrairement à la plupart des groupes de hackers qui restent sous le radar, Lapsus$ ne couvre pas ses traces. Ils vont jusqu’à annoncer leurs attaques sur les réseaux sociaux ou à annoncer leur intention d’acheter des identifiants à des employés d’organisations cibles. Leurs tactiques comprennent l’ingénierie sociale par téléphone, l’échange de cartes SIM pour faciliter la prise de contrôle de compte, l’accès aux comptes de messagerie personnels des employés des organisations cibles et le paiement des employés, fournisseurs ou partenaires commerciaux de leurs cibles pour obtenir leurs informations d’identification et l’approbation de l’authentification multifactorielle (MFA). .

Ils ont même rejoint des appels de communication de crise de leurs cibles et des forums de discussion internes comme Slack, Teams, des conférences téléphoniques pour comprendre le flux de travail de réponse aux incidents et leur réponse correspondante, selon Microsoft.

Les efforts d’ingénierie sociale incluent la collecte de données sur les opérations commerciales, les employés, les structures d’équipe, les services d’assistance, les flux de travail de réponse aux crises et les relations de la chaîne d’approvisionnement d’une cible. Ils spamment une cible avec des invites MFA et appellent le service d’assistance de l’organisation pour réinitialiser les informations d’identification d’une cible. Le groupe peut également effectuer des attaques par échange de carte SIM pour accéder au numéro de téléphone d’un utilisateur et gérer les invites d’authentification par téléphone pour se connecter au réseau de l’entreprise. Ils incitent même les employés des organisations cibles à acheter leurs informations d’identification. Moyennant des frais, l’employé doit fournir ses informations d’identification et approuver l’invite MFA ou demander à l’utilisateur d’installer AnyDesk ou un autre logiciel de gestion à distance sur un poste de travail d’entreprise permettant à l’acteur de prendre le contrôle d’un système authentifié, a déclaré Microsoft. Après avoir obtenu les informations d’identification d’un employé, il se connecte au VPN (réseau privé virtuel) de l’organisation de cette personne. Ils essaient ensuite de découvrir des informations d’identification supplémentaires ou d’exploiter des vulnérabilités non corrigées pour s’introduire dans les serveurs internes. Ils recherchent également dans les référentiels de code et les plates-formes de collaboration les informations d’identification et les secrets exposés. Ils peuvent même accéder aux ressources cloud de la cible pour créer de nouvelles machines virtuelles dans l’environnement cloud de la cible et les utiliser pour d’autres attaques dans toute l’organisation.

Que sait-on des hackers ?

Le groupe serait dirigé par deux adolescents, un de 16 ans et un de 17 ans. Le plus jeune des deux est originaire d’Oxford et a été accusé d’être le leader de Lapsus$. On dit aussi qu’il est atteint d’autisme. Selon un rapport de Bbc. L’adolescent a été attrapé après avoir été doxxé sur un site Web de hacker, après s’être brouillé avec ses partenaires commerciaux. Les pirates ont révélé son nom, son adresse et ses photos sur les réseaux sociaux. Doxxing fait référence à la recherche et à la publication d’informations privées sur un individu sur Internet, avec une intention malveillante de révéler l’identité réelle de la personne. Les cyber-chercheurs et les autorités chargées de l’application de la loi traquent “White” depuis près d’un an. Ils ont utilisé des preuves médico-légales provenant des piratages ainsi que des informations accessibles au public pour relier l’adolescent au groupe de piratage. Les deux adolescents ont été placés en garde à vue après avoir été inculpés de piratage de réseaux informatiques.

Qui était ciblé par Lapsus$ ?

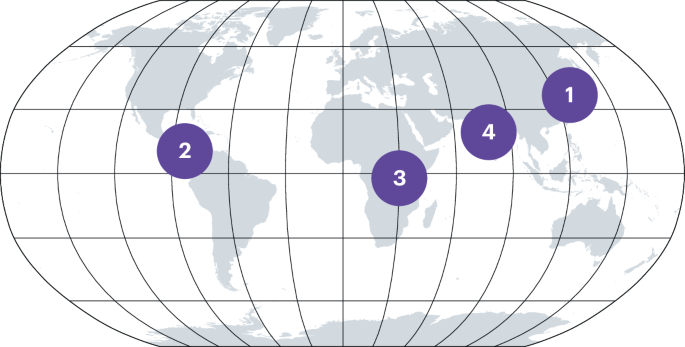

Le groupe a commencé à cibler des organisations au Royaume-Uni et en Amérique du Sud, puis s’est étendu à des cibles mondiales. Ils s’immiscent dans les réseaux informatiques des gouvernements, des entreprises technologiques, des points de vente au détail et des organisations de soins de santé.

Outre la société de sécurité Okta, l’autre grande cible du groupe était le géant du logiciel Microsoft. “Notre enquête a révélé qu’un seul compte avait été compromis, accordant un accès limité”, a déclaré Microsoft dans un article de blog confirmant la violation. Nvidia, Samsung, LG et Globant sont d’autres grandes entreprises ciblées par le gang de la cybercriminalité. Le groupe est également connu pour reprendre des comptes individuels sur des bourses de crypto-monnaie pour drainer ses avoirs, a noté Microsoft dans son blog.

L’ESSENTIEL

Le 22 mars, la plateforme d’authentification Okta a confirmé que des pirates du groupe de cybercriminalité Lapsus$ avaient tenté de s’introduire dans son système trois mois plus tôt.

Lapsus$ serait basé en Amérique du Sud et serait dirigé par deux adolescents, un de 16 ans et un de 17 ans. Le groupe est relativement nouveau mais a réussi à percer de grandes entreprises comme Microsoft. Il a également nargué publiquement leurs victimes, divulguant leur code source et leurs documents internes.

Leurs tactiques de piratage comprennent l’ingénierie sociale par téléphone, l’échange de carte SIM pour faciliter la prise de contrôle de compte, l’accès aux comptes de messagerie personnels des employés des organisations cibles, etc.