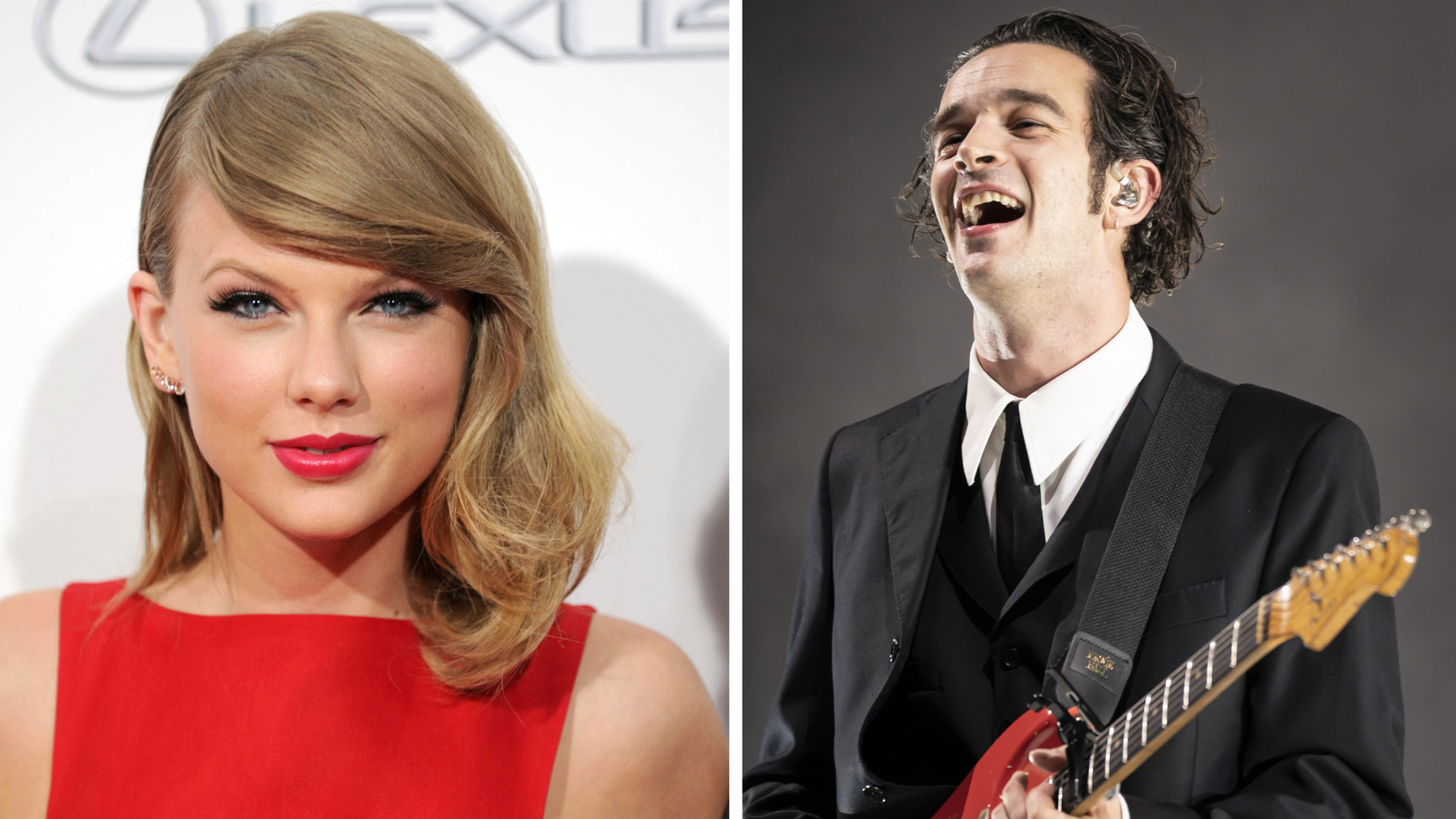

Getty Images

Disons que vous êtes une grande entreprise qui vient d’expédier à un employé un ordinateur portable de remplacement flambant neuf. Et disons qu’il est préconfiguré pour utiliser toutes les dernières meilleures pratiques de sécurité, y compris le chiffrement complet du disque à l’aide d’un module de plate-forme de confiance, les paramètres BIOS protégés par mot de passe, UEFI SecureBoot et pratiquement toutes les autres recommandations de la National Security Agency et du NIST pour le verrouillage systèmes informatiques fédéraux. Et disons qu’un attaquant parvient à intercepter la machine. L’attaquant peut-il l’utiliser pour pirater votre réseau ?

Une étude publiée la semaine dernière montre que la réponse est un oui catégorique. Non seulement cela, mais un pirate informatique qui a fait ses devoirs a besoin d’un temps étonnamment court seul avec la machine pour mener à bien l’attaque. Avec cela, le pirate peut acquérir la possibilité d’écrire non seulement sur l’ordinateur portable volé, mais aussi sur le réseau fortifié auquel il a été configuré pour se connecter.

Des chercheurs du cabinet de conseil en sécurité Dolos Group, embauchés pour tester la sécurité du réseau d’un client, ont reçu un nouvel ordinateur Lenovo préconfiguré pour utiliser la pile de sécurité standard de l’organisation. Ils n’ont reçu aucune information d’identification de test, aucun détail de configuration ou autre information sur la machine. Une analyse des paramètres du BIOS, de l’opération de démarrage et du matériel a rapidement révélé que les mesures de sécurité en place allaient empêcher les piratages habituels, notamment :

Fort Knox et la voiture pas si blindée

Avec peu de choses à faire, les chercheurs se sont concentrés sur le module de plate-forme de confiance, ou TPM, une puce fortement renforcée installée sur la carte mère qui communique directement avec d’autres matériels installés sur la machine. Les chercheurs ont remarqué que, comme c’est le cas par défaut pour le cryptage de disque à l’aide de BitLocker de Microsoft, l’ordinateur portable a démarré directement sur l’écran Windows, sans invite à saisir un code PIN ou un mot de passe. Cela signifiait que le TPM était l’endroit où le seul secret cryptographique permettant de déverrouiller le lecteur était stocké.

Microsoft recommande de remplacer la valeur par défaut et d’utiliser un code PIN ou un mot de passe uniquement pour les modèles de menace qui anticipent un attaquant avec suffisamment de compétences et de temps seul avec une machine cible sans surveillance pour ouvrir le boîtier et souder les périphériques de la carte mère. Après avoir terminé leur analyse, les chercheurs ont déclaré que les conseils de Microsoft sont inadéquats car ils exposent les appareils à des attaques pouvant être perpétrées par des conjoints violents, des initiés malveillants ou d’autres personnes ayant un accès privé éphémère.

“Un attaquant pré-équipé peut effectuer toute cette chaîne d’attaque en moins de 30 minutes sans soudure, avec du matériel simple et relativement bon marché et des outils accessibles au public”, ont écrit les chercheurs du groupe Dolos dans un article, “un processus qui le place carrément dans Territoire de la Méchante.

Les TPM ont plusieurs couches de défenses qui empêchent les attaquants d’extraire ou de falsifier les données qu’ils stockent. Par exemple, une analyse effectuée il y a plus de 10 ans par l’ingénieur inverse Christopher a révélé qu’une puce TPM fabriquée par Infineon était conçue pour s’autodétruire en cas de pénétration physique. Des capteurs optiques, par exemple, détectent la lumière ambiante à partir de sources lumineuses. Et un treillis métallique qui recouvrait le microcontrôleur visait à désactiver la puce en cas de perturbation de l’un de ses circuits électriques.

Avec peu d’espoir de casser la puce à l’intérieur de l’ordinateur portable Lenovo, les chercheurs de Dolos ont cherché d’autres moyens d’extraire la clé qui a déchiffré le disque dur. Ils ont remarqué que le TPM communiquait avec le CPU à l’aide d’une interface périphérique série, un protocole de communication pour les systèmes embarqués.

Abrégé en SPI, le micrologiciel ne fournit aucune capacité de cryptage propre, de sorte que tout cryptage doit être géré par les appareils avec lesquels le TPM communique. BitLocker de Microsoft, quant à lui, n’utilise aucune des fonctionnalités de communication cryptées de la dernière norme TPM. Cela signifiait que si les chercheurs pouvaient exploiter la connexion entre le TPM et le CPU, ils pourraient peut-être extraire la clé.

Ils ont écrit:

Contourner le TPM de cette manière revient à ignorer Fort Knox et à se concentrer sur la voiture pas si blindée qui en sort.

Afin de renifler les données se déplaçant sur le bus SPI, nous devons attacher des fils ou des sondes aux broches (étiquetées ci-dessus MOSI, MISO, CS et CLK) sur le TPM. Normalement c’est simple mais il y a un problème pratique dans ce cas. Ce TPM est sur une empreinte VQFN32, qui est très petite. Les « broches » ne mesurent en fait que 0,25 mm de large et sont espacées de 0,5 mm. Et ces « broches » ne sont pas réellement des épingles, elles sont à plat contre la paroi de la puce, il est donc physiquement impossible de fixer une sorte de clip. Vous pouvez souder des “fils volants” aux pastilles de soudure, mais c’est un problème et cela a tendance à être une connexion très instable physiquement. Alternativement, une tactique courante consiste à localiser des résistances en série à souder, mais elles étaient tout aussi petites et encore plus fragiles. Cela n’allait pas être facile.

Mais avant de commencer, nous avons pensé qu’il pourrait y avoir un autre moyen. Plusieurs fois, les puces SPI partagent le même « bus » avec d’autres puces SPI. C’est une technique que les concepteurs de matériel utilisent pour simplifier les connexions, réduire les coûts et faciliter le dépannage/la programmation. Nous avons commencé à chercher dans toute la carte toute autre puce qui pourrait se trouver sur le même bus que le TPM. Peut-être que leurs épingles seraient plus grandes et plus faciles à utiliser. Après quelques sondages et consultation des schémas, il s’est avéré que le TPM partageait un bus SPI avec une seule autre puce, la puce CMOS, qui avait définitivement des broches plus grosses. En fait, la puce CMOS avait à peu près la plus grande taille de broche que vous puissiez trouver sur les cartes mères standard, c’était un SOP-8 (alias SOIC-8).

Abréviation de complémentaire métal-oxyde-semi-conducteur, une puce CMOS sur un PC stocke les paramètres du BIOS, y compris l’heure et la date du système et les paramètres matériels. Les chercheurs ont connecté un analyseur logique Saleae au CMOS. En peu de temps, ils ont pu extraire chaque octet se déplaçant à travers la puce. Les chercheurs ont ensuite utilisé le bitlocker-spi-toolkit écrit par Henri Numi pour isoler la clé à l’intérieur de la masse de données.

Une fois le disque dur décrypté, les chercheurs ont passé au peigne fin les données à la recherche de quelque chose (mots de passe cryptés ou en clair, peut-être des fichiers sensibles exposés ou des éléments similaires) qui pourraient les rapprocher de leur objectif d’accéder au réseau du client. Ils ont rapidement trouvé quelque chose : le client VPN Global Protect de Palo Alto Networks qui était préinstallé et préconfiguré.

Une caractéristique du VPN est qu’il peut établir une connexion VPN avant qu’un utilisateur ne se connecte. La capacité est conçue pour authentifier un point de terminaison et permettre aux scripts de domaine de s’exécuter dès la mise sous tension de la machine. Ceci est utile car cela permet aux administrateurs de gérer de grandes flottes de machines sans connaître le mot de passe de chacune.