Getty Images

Les criminels ransomware ont rapidement exploité une vulnérabilité facile à exploiter dans le langage de programmation PHP qui exécute du code malveillant sur les serveurs Web, ont déclaré des chercheurs en sécurité.

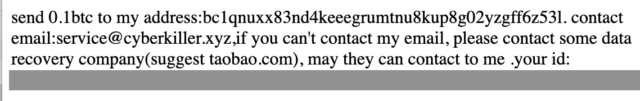

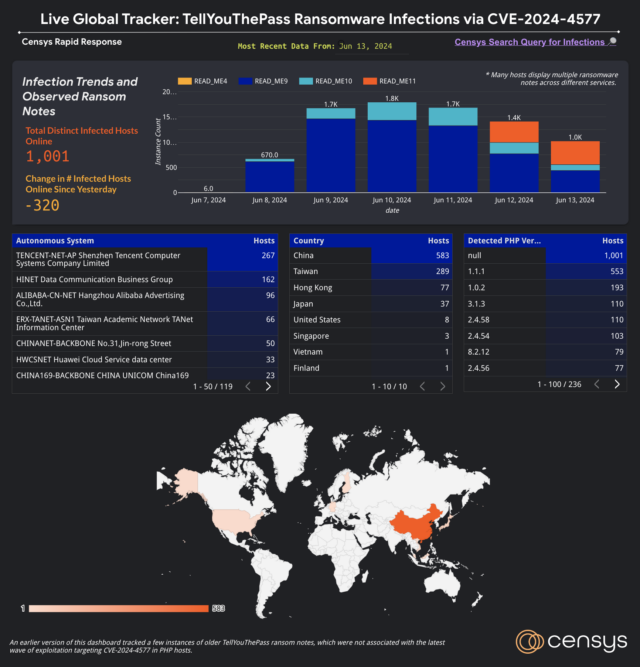

Jeudi, les analyses Internet effectuées par la société de sécurité Censys ont détecté 1 000 serveurs infectés par une souche de ransomware connue sous le nom de TellYouThePass, contre 1 800 détectés lundi. Les serveurs, situés principalement en Chine, n’affichent plus leur contenu habituel ; au lieu de cela, beaucoup répertorient le répertoire de fichiers du site, qui indique que tous les fichiers ont reçu une extension .locked, indiquant qu’ils ont été cryptés. Une demande de rançon qui l’accompagne exige environ 6 500 $ en échange de la clé de déchiffrement.

Censys

Censys

Quand l’opportunité se présente

Le vulnérabilité, suivi comme CVE-2024-4577 et portant un indice de gravité de 9,8 sur 10, provient d’erreurs dans la manière dont PHP convertit les caractères Unicode en ASCII. Une fonctionnalité intégrée à Windows connue sous le nom de Best Fit permet aux attaquants d’utiliser une technique appelée injection d’arguments pour convertir les entrées fournies par l’utilisateur en caractères qui transmettent des commandes malveillantes à l’application PHP principale. Les exploits permettent aux attaquants de contourner CVE-2012-1823, une vulnérabilité critique d’exécution de code corrigée dans PHP en 2012.

CVE-2024-4577 affecte PHP uniquement lorsqu’il s’exécute dans un mode appelé CGI, dans lequel un serveur Web analyse les requêtes HTTP et les transmet à un script PHP pour traitement. Même lorsque PHP n’est pas configuré en mode CGI, la vulnérabilité peut toujours être exploitable lorsque les exécutables PHP tels que php.exe et php-cgi.exe se trouvent dans des répertoires accessibles par le serveur Web. Cette configuration est extrêmement rare, à l’exception du Plateformes XAMPP, qui l’utilise par défaut. Une exigence supplémentaire semble être que les paramètres régionaux Windows (utilisés pour personnaliser le système d’exploitation en fonction de la langue locale de l’utilisateur) doivent être définis sur le chinois ou le japonais.

La vulnérabilité critique a été publiée le 6 juin, accompagnée d’un correctif de sécurité. En 24 heures, des acteurs malveillants l’exploitaient pour installer TellYouThePass, selon des chercheurs de la société de sécurité Imperva. rapporté lundi. Les exploits ont exécuté du code utilisant le binaire Windows mshta.exe pour exécuter un fichier d’application HTML hébergé sur un serveur contrôlé par un attaquant. L’utilisation du binaire indique une approche connue sous le nom de vivre de la terre, dans laquelle les attaquants utilisent les fonctionnalités et les outils natifs du système d’exploitation pour tenter de se fondre dans une activité normale et non malveillante.

Dans un poste Publié vendredi, les chercheurs de Censys ont déclaré que l’exploitation par le gang TellYouThePass avait commencé le 7 juin et reflétait des incidents passés qui scannaient de manière opportuniste et en masse Internet à la recherche de systèmes vulnérables à la suite d’une vulnérabilité très médiatisée et ciblant sans discernement tout serveur accessible. La grande majorité des serveurs infectés ont des adresses IP géolocalisées en Chine, à Taiwan, à Hong Kong ou au Japon, ce qui s’explique probablement par le fait que les serveurs chinois et japonais sont les seuls à être vulnérables, ont indiqué les chercheurs de Censys dans un courrier électronique.

Depuis lors, le nombre de sites infectés – détectés en observant la réponse HTTP publique fournissant une liste de répertoires ouverts montrant le système de fichiers du serveur, ainsi que la convention de dénomination de fichier distinctive de la demande de rançon – a fluctué depuis un minimum de 670 en juin. 8 à un maximum de 1 800 lundi.

Censys

Les chercheurs de Censys ont déclaré dans un e-mail qu’ils ne sont pas entièrement sûrs de la cause de ces changements dans les chiffres.

« De notre point de vue, de nombreux hôtes compromis semblent rester en ligne, mais le port exécutant le service PHP-CGI ou XAMPP ne répond plus, d’où la baisse des infections détectées », ont-ils écrit. « Un autre point à considérer est qu’il n’y a actuellement aucun paiement de rançon observé à la seule adresse Bitcoin répertoriée dans les notes de rançon (source). Sur la base de ces faits, notre intuition est que cela est probablement le résultat de la mise hors service ou de la mise hors ligne de ces services d’une autre manière.

XAMPP utilisé en production, vraiment ?

Les chercheurs ont ajouté qu’environ la moitié des compromissions observées montrent des signes clairs de l’exécution de XAMPP, mais cette estimation est probablement sous-estimée puisque tous les services n’indiquent pas explicitement quel logiciel ils utilisent.

« Étant donné que XAMPP est vulnérable par défaut, il est raisonnable de supposer que la plupart des systèmes infectés exécutent XAMPP », ont déclaré les chercheurs. Ce Requête Censys répertorie les infections qui affectent explicitement la plateforme. Les chercheurs ne connaissent aucune plate-forme spécifique autre que XAMPP qui ait été compromise.

La découverte de serveurs XAMPP compromis a surpris Will Dormann, analyste principal des vulnérabilités chez la société de sécurité Analygence, car les responsables de XAMPP dire explicitement leur logiciel n’est pas adapté aux systèmes de production.

“Les personnes qui choisissent d’utiliser des logiciels non destinés à la production doivent faire face aux conséquences de cette décision”, a-t-il écrit dans une interview en ligne.

Bien que XAMPP soit la seule plate-forme confirmée vulnérable, les personnes exécutant PHP sur n’importe quel système Windows doivent installer la mise à jour dès que possible. La publication Imperva liée ci-dessus fournit des adresses IP, des noms de fichiers et des hachages de fichiers que les administrateurs peuvent utiliser pour déterminer s’ils ont été ciblés par les attaques.