Getty Images

Alors que les groupes de pirates informatiques continuent de marteler un ancien zéro-day de Windows qui facilite l’exécution inhabituelle de code malveillant sur les ordinateurs cibles, Microsoft fait profil bas, refusant même de dire s’il a l’intention de corriger.

En fin de semaine dernière, la société de sécurité Proofpoint a dit que des pirates ayant des liens avec des groupes d’États-nations connus exploitaient la vulnérabilité d’exécution de code à distance, surnommée Follina. Proofpoint a déclaré que les attaques ont été livrées dans des messages de spam malveillants envoyés à moins de 10 clients Proofpoint dans les gouvernements européens et locaux américains.

Les produits Microsoft sont une « opportunité riche en cibles »

Dans un e-mail lundi, la société de sécurité a ajouté de la couleur en écrivant :

- Proofpoint Threat Research surveille activement l’utilisation de la vulnérabilité Follina et nous avons repéré un autre cas intéressant vendredi. Un e-mail avec une pièce jointe de fichier RTF a utilisé Follina pour finalement exécuter un script PowerShell. Ce script vérifie la virtualisation, vole les informations des navigateurs locaux, des clients de messagerie et des services de fichiers, procède à la reconnaissance de la machine, puis le comprime pour exfil via BitsAdmin. Bien que Proofpoint soupçonne que cette campagne soit menée par un acteur aligné sur l’État, sur la base à la fois de la vaste reconnaissance du Powershell et de la concentration étroite du ciblage, nous ne l’attribuons pas actuellement à un TA numéroté.

- Proofpoint a observé l’utilisation de cette vulnérabilité via des applications Microsoft. Nous continuons à comprendre l’étendue de cette vulnérabilité, mais à l’heure actuelle, il est clair qu’il existe de nombreuses opportunités de l’utiliser dans la suite de produits Microsoft Office et également dans les applications Windows.

- Microsoft a publié des “solutions de contournement”, mais pas un correctif à grande échelle. Les produits Microsoft continuent d’être une opportunité riche en cibles pour les acteurs de la menace et cela ne changera pas à court terme. Nous continuons à publier la détection et la protection dans les produits Proofpoint à mesure que nous en apprenons davantage pour aider nos clients à sécuriser leurs environnements.

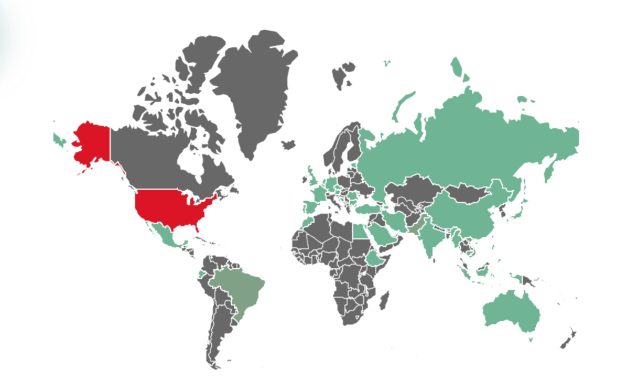

La société de sécurité Kaspersky, quant à elle, a également suivi une augmentation des exploits de Follina, la plupart frappant les États-Unis, suivis du Brésil, du Mexique et de la Russie.

Kaspersky

“Nous nous attendons à voir davantage de tentatives d’exploitation de Follina pour accéder aux ressources de l’entreprise, y compris pour les attaques de ransomware et les violations de données”, ont écrit les chercheurs de Kaspersky.

Le CERT Ukraine a également déclaré qu’il suivait les exploits sur des cibles dans ce pays qui utilisent le courrier électronique pour envoyer un fichier intitulé “changements de salaires avec accumulations.docx” pour exploiter Follina.

Le secret de la popularité de Follina : « RCE à faible interaction »

L’une des raisons de ce vif intérêt est que Follina ne nécessite pas le même niveau d’interaction avec la victime que les attaques de documents malveillants typiques. Normalement, ces attaques ont besoin que la cible ouvre le document et permette l’utilisation de macros. Follina, en revanche, n’exige pas que la cible ouvre le document, et il n’y a pas de macro à autoriser. Le simple fait que le document apparaisse dans la fenêtre d’aperçu, même lorsque la vue protégée est activée, suffit à exécuter des scripts malveillants.

“C’est plus grave car peu importe si les macros sont désactivées et elles peuvent être invoquées simplement via l’aperçu”, a écrit Jake Williams, directeur du renseignement sur les cybermenaces de la société de sécurité Scythe, dans un chat textuel. “Ce n’est pas un zéro-clic comme un” le simple fait de le livrer provoque l’exploit “, mais l’utilisateur n’a pas besoin d’ouvrir le document.”

Les chercheurs développant un module d’exploit pour le framework de piratage Metasploit ont qualifié ce comportement d’exécution de code à distance à faible interaction. “J’ai pu tester cela en utilisant à la fois les formats .docx et rtf”, a écrit l’un d’eux. “J’ai pu obtenir une exécution avec le fichier RTF en prévisualisant simplement le document dans l’Explorateur.”

Une réponse bâclée

L’enthousiasme manifesté par les acteurs et les défenseurs de la menace pour Follina contraste fortement avec le profil bas de Microsoft. Microsoft a été lent à agir sur la vulnérabilité dès le départ. Un article universitaire publié en 2020 a montré comment utiliser Microsoft Support Diagnostic Tool (MSDT) pour forcer un ordinateur à télécharger un script malveillant et à l’exécuter.

Puis en avril, des chercheurs du Shadow Chaser Group a dit sur Twitter qu’ils avaient signalé à Microsoft qu’une course de spam malveillant en cours faisait exactement cela. Même si les chercheurs ont inclus le fichier utilisé dans la campagne, Microsoft a rejeté le rapport sur la logique défectueuse selon laquelle le MSDT exigeait un mot de passe pour exécuter les charges utiles.

Enfin, mardi dernier, Microsoft a déclaré que le comportement était une vulnérabilité, lui attribuant le tracker CVE-2022-30190 et une cote de gravité de 7,8 sur 10. La société n’a pas publié de correctif et a plutôt publié des instructions pour désactiver MSDT.

Microsoft a très peu parlé depuis. Lundi, la société a refusé de dire quels étaient ses plans.

“Les petites équipes de sécurité considèrent en grande partie l’approche nonchalante de Microsoft comme un signe qu’il s’agit” juste d’une autre vulnérabilité “, ce qui n’est certainement pas le cas”, a déclaré Williams. “On ne sait pas pourquoi Microsoft continue de minimiser cette vulnérabilité, qui est activement exploitée dans la nature. Cela n’aide certainement pas les équipes de sécurité.”

Sans Microsoft pour fournir des avertissements proactifs, les entreprises ne peuvent s’appuyer que sur elles-mêmes pour obtenir des conseils sur les risques et sur leur exposition à cette vulnérabilité. Et étant donné la barre basse pour les exploits réussis, ce serait le bon moment pour que cela se produise.